Çin hedeflerini genişletiyor, İran casuslukta ilerliyor

Siber güvenlik şirketi ESET, Nisan 2024’ten Eylül 2024 sonuna kadar ESET araştırmacıları tarafından belgelenen belirli gelişmiş kalıcı tehdit (APT) gruplarının faaliyetlerini vurgulayan en son APT Faaliyet Raporu’nu yayımladı.

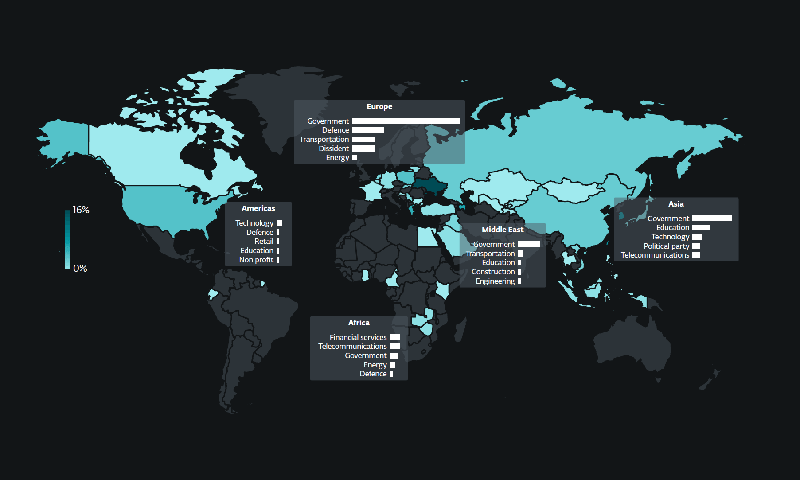

Araştırmacılar İran’a bağlı grupların siber yeteneklerini diplomatik casusluk çabalarını ilerletmek için kullandıklarına dair işaretler gözlemlerken Çin’e yakın MirrorFace ilk kez AB içindeki bir diplomatik kuruluşu hedef aldığını da raporladılar. ESET’in yayımladığı raporda Asya’da öncelikle devlet kurumlarına odaklanan kampanyaların devam ettiğini, eğitim sektörüne, özellikle de araştırmacılar ve akademisyenlere yönelik hedeflemelerin arttığını gözlemledi.

ESET APT Faaliyet Raporu’na göre Çin bağlantılı MirrorFace’in hedeflemelerinde kayda değer bir artış gözlemlendi. Genellikle Japon kuruluşlarına odaklanan bu grup, Japon hedeflerine öncelik vermeye devam ederken operasyonlarını ilk kez Avrupa Birliği’ndeki diplomatik bir kuruluşu da kapsayacak şekilde genişletti. Buna ek olarak, Çin’e bağlı APT grupları kurbanların ağlarına erişim sağlamak için açık kaynaklı ve çok platformlu SoftEther VPN’e giderek daha fazla güveniyor. Araştırmacılar ayrıca İran’a bağlı grupların diplomatik casusluğu ve potansiyel olarak kinetik operasyonları desteklemek için siber yeteneklerini kullanabileceklerine dair işaretler gözlemledi.

ESET Tehdit Araştırmaları Direktörü Jean-Ian Boutin yaptığı açıklamada: “Çin’e bağlı tehdit gruplarıyla ilgili olarak, Flax Typhoon tarafından SoftEther VPN’in kapsamlı kullanımını tespit ettik, Webworm’un tam özellikli arka kapısından AB’deki devlet kurumlarına ait makinelerde SoftEther VPN Köprüsü’nü kullanmaya geçtiğini gözlemledik ve GALLIUM’un Afrika’daki telekomünikasyon operatörlerine SoftEther VPN sunucuları yerleştirdiğini fark ettik” dedi. “MirrorFace’in ilk kez, Çin, Kuzey Kore ve Rusya’ya bağlı birçok tehdit aktörünün odak noktası olmaya devam eden bir bölge olan AB’deki diplomatik bir kuruluşu hedef aldığını gözlemledik. Bu grupların çoğu özellikle devlet kurumlarına ve savunma sektörüne odaklanmış durumda” diye ekledi.

İran’a bağlı gruplar odaklandıkları alanları genişletiyor

Öte yandan İran’a bağlı gruplar, İran için jeopolitik açıdan önemli bir kıta olan Afrika’da birçok finansal hizmet şirketini tehlikeye atmış, İran’ın karmaşık ilişkilere sahip olduğu komşu ülkeler olan Irak ve Azerbaycan’a yönelik siber casusluk faaliyetlerinde bulunmuş ve İsrail’de taşımacılık sektöründeki paylarını artırmışlardır. Görünürdeki bu dar coğrafi hedeflemeye rağmen İran’a bağlı gruplar küresel bir odaklanmayı sürdürerek Fransa’daki diplomatik elçileri ve Amerika Birleşik Devletleri’ndeki eğitim kurumlarını takip etmeye devam ettiler.

Kuzey Kore’ye bağlı gruplar kripto para peşinde

Kuzey Kore’ye bağlı tehdit aktörleri hem geleneksel para birimleri hem de kripto para birimleri olmak üzere çalıntı fon arayışlarını sürdürdü. Bu grupların Avrupa ve ABD’deki savunma ve havacılık şirketlerine yönelik saldırılarını sürdürdüklerini ve kripto para geliştiricilerini, düşünce kuruluşlarını ve STK’ları hedef aldıkları gözlemlendi. Bu gruplardan biri olan Kimsuky, genellikle sistem yöneticileri tarafından kullanılan ancak herhangi bir Windows komutunu çalıştırabilen Microsoft Management Console dosyalarını kötüye kullanmaya başladı. Buna ek olarak, Kuzey Kore’ye bağlı birkaç grup popüler bulut tabanlı hizmetleri sıklıkla kötüye kullandı.

Rusya’ya bağlı gruplar Ukrayna’ya odaklanmaya devam ediyor

Son olarak ESET Research, Roundcube ve Zimbra gibi web posta sunucularını sık sık hedef alan Rusya bağlantılı siber casusluk gruplarını, genellikle bilinen XSS açıklarını tetikleyen spearphishing e-postalarıyla tespit etti. Dünya çapında hükümet, akademik ve savunma ile ilgili kuruluşları hedef alan Sednit’in yanı sıra ESET, Roundcube’deki XSS açıkları aracılığıyla e-posta mesajlarını çalan GreenCube adlı Rusya’ya bağlı bir başka grup daha tespit etti. Rusya’ya bağlı diğer gruplar Ukrayna’ya odaklanmaya devam etti ve Gamaredon, hem Telegram hem de Signal mesajlaşma uygulamalarını kötüye kullanarak araçlarını yeniden işlerken büyük spearphishing kampanyaları başlattı. Ayrıca Sandworm, WrongSens adlı yeni Windows arka kapısını kullandı. ESET ayrıca Polonya Anti-Doping Ajansı’nın verilerinin halka açık bir şekilde hacklenip sızdırılmasını da analiz etti; bu veriler muhtemelen ilk erişim aracısı tarafından ele geçirilmiş ve daha sonra NATO’yu eleştiren siber etkin dezenformasyon kampanyalarının arkasındaki bir varlık olan Belarus’a bağlı FrostyNeighbor APT grubu ile paylaşılmıştı.

ESET, Asya’da kampanyaların öncelikle devlet kurumlarına odaklanmaya devam ettiğini gözlemledi. Ancak yapılan araştırmalarda, özellikle Kore yarımadası ve Güneydoğu Asya’ya odaklanan araştırmacı ve akademisyenleri hedef alan eğitim sektörüne yapılan vurgunun arttığı da görüldü. Bu değişim, Çin ve Kuzey Kore’nin çıkarlarıyla uyumlu tehdit aktörleri tarafından yönlendirildi. Kuzey Kore’ye bağlı gruplardan biri olan Lazarus, finans ve teknoloji sektörlerinde dünyanın dört bir yanındaki kuruluşlara saldırmaya devam etti. Orta Doğu’da, İran’a bağlı birkaç APT grubu, en çok etkilenen ülke İsrail olmak üzere, devlet kurumlarına saldırmaya devam etti. Son yirmi yılda Afrika, Çin için önemli bir jeopolitik ortak haline geldi ve Çin’e bağlı grupların bu kıtadaki faaliyetlerini genişlettiği görüldü. Ukrayna’da Rusya’ya bağlı gruplar en aktif gruplar olmaya devam etti ve devlet kurumlarını, savunma sektörünü ve enerji, su ve ısı temini gibi temel hizmetleri büyük ölçüde etkiledi.

Vurgulanan operasyonlar, ESET’in bu dönemde araştırdığı daha geniş tehdit ortamını temsil etmektedir. ESET ürünleri, müşterilerinin sistemlerini bu raporda açıklanan kötü amaçlı faaliyetlerden korur. Burada paylaşılan istihbarat, çoğunlukla özel ESET telemetri verilerine dayanmaktadır. ESET APT Reports PREMIUM olarak bilinen bu tehdit istihbaratı analizleri, vatandaşları, kritik ulusal altyapıyı ve yüksek değerli varlıkları suç ve ulus-devlet kaynaklı siber saldırılardan korumakla görevli kuruluşlara yardımcı olur. ESET APT Reports PREMIUM ve yüksek kaliteli, stratejik, eyleme geçirilebilir ve taktiksel siber güvenlik tehdit istihbaratı sunumu hakkında daha fazla bilgiye ESET Tehdit İstihbaratı sayfasından ulaşabilirsiniz.

Bilgi için:

https://antivirus.com.tr/eset-apt-faaliyet-raporu-2024-2-ve-3-ceyrek/